RCP - Internet dla ubogich

20 marca 2008, 12:15Intel opracował platformę o nazwie Rural Connectivity Platform (RCP), która daje nadzieję na tani dostęp do Internetu setkom milionów osób żyjących na wiejskich terenach państw słabo rozwiniętych. RCP korzysta ze standardu łączności bezprzewodowej IEEE 802.11, a więc wykorzystuje pasma 900 MHz, 2,4 GHz i 5,2-5,8 GHz.

Inwestor krytykuje Microsoft

9 października 2008, 10:32David Einhorn, znany menedżer funduszu hedgingowego Greenlight Capital, zapowiedział, że wstrzymuje inwestycje w akcje Microsoftu do czasu, aż software'owy koncern zacznie zachowywać się rozsądnie.

MS już nie monopolistą?

9 marca 2009, 15:33Profesor Neil Barrett, który do niedawna nadzorował Microsoft z ramienia Komisji Europejskiej, pochwalił możliwość odłączenia Internet Explorera od Windows. Jego zdaniem uczynienie z Windows 7 systemu bardziej modułowego, z którego można wyrzucić Media Centre, Media Playera czy IE, to krok w dobrym kierunku.

Safari i Google tracą, zyskuje Opera i Baidu

4 sierpnia 2009, 09:07Firma Net Applications, która prowadzi jedne z najbardziej znanych pomiarów dotyczących rynku systemów operacyjnych, wyszukiwarek i przeglądarek, udoskonaliła metodologię badań. W związku z tym znacząco zmieniły się niektóre dane dotyczące popularności poszczególnych produktów.

Krytyczny błąd w Internet Explorerze?

23 listopada 2009, 11:33W ostatni piątek na jednym z forów internetowych pojawił się post zatytułowany "IE7", który zawierał kilka linijek kodu HTML. Autor zamieścił go bez komentarza, jednak wygląda na to, że mamy do czynienia z nieznanym dotychczas poważnym błędem w Internet Explorerze.

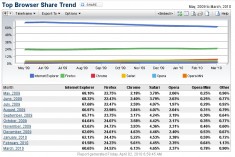

Ekran wyboru nie zachwiał rynkiem przeglądarek

2 kwietnia 2010, 10:59Miesiąc po wprowadzeniu w Windows ekranu wyboru przeglądarki nie widać, by wpłynęło to na globalny rynek browserów. Co prawda z medialnych doniesień wynika, że w kilku krajach Europy znacząco zwiększyła się liczba pobieranych programów Opery i Mozilli, jednak nie znalazło to jeszcze odzwierciedlenia w skali światowej.

Sonda w pigułce

10 listopada 2010, 17:03Większość badań lekarskich polega na oglądaniu pacjenta z zewnątrz, wszelkie badania „od środka" wymagają dodatkowych, czasochłonnych procedur. Być może już za dwa lata do lamusa zacznie odchodzić przynajmniej część z nich: powstaje bowiem czip badawczy umieszczany w pigułce.

Baidu oferuje własną przeglądarkę

18 lipca 2011, 15:47Baidu, największa chińska wyszukiwarka, która ma apetyt na światowy rynek, udostępniła wersję beta swojej własnej przeglądarki internetowej. Program jest reklamowany jako „prosty i stabilny", oferuje mechanizmy zabezpieczające oraz „skrzynię skarbów"

E-mail nie zagraża tradycyjnej poczcie

20 kwietnia 2012, 05:08Rozwój internetu, spopularyzowanie się e-maili, komunikatorów, wreszcie telefonii VoIP czy serwisów społecznościowych miały zagrozić istnieniu tradycyjnych usług pocztowych. O tym, że internet nie ma praktycznie żadnego negatywnego wpływu na pocztę mogą świadczyć opublikowane analizy dotyczące United States Postal Service (USPS)

Windows 8 awansował na 3. pozycję

1 lipca 2013, 11:46Windows 8 jest już trzecim najpopularniejszym systemem operacyjnym na komputerach stacjonarnych. Według statystyk Net Applications najnowszy OS Microsoftu jest w posiadaniu 5,10% rynku. Najpopularniejszym OS-em jest Windows 7 (44,37%), a na drugim miejscu znajdzimy Windows XP (37,17%). Vista, z udziałem 4,62%, spadła na czwarte miejsce.